Welche Auswirkungen hat die NSA-Spähaffäre auf mein Leben?

Und was kann ich wirksam dagegen unternehmen?

Die NSA-Spähaffäre ist in aller Munde, aber so wirklich tun will sich in der breiten Masse bis jetzt scheinbar nichts.

Dabei ist es höchste Zeit zu Handeln, denn jeder Tag, an dem wir einfach so weitermachen wie bisher, ist ein verlorener Tag, eine Entwicklung zu beeinflussen (für das Verhindern ist es leider bereits zu spät), die nicht nur unser, sondern auch das Leben unserer Nachkommen stark beeinflussen, wenn nicht sogar prägen wird.

Kurze Erläuterung zur NSA-Spähaffäre:

Die NSA, der amerikanische US-Militärgeheimdienst, ist das Pendant zu unserem Bundesnachrichtendienst. Folgende Enthüllungen sind durch Edward Snowden Mitte 2013 bekannt geworden:

Die NSA hat

- die Verbindungsdaten des Telefonanbieters Verizon - evtl. auch anderer Telekommunikationsanbieter - notiert (also Nummer des Anrufers, Nummer des Angerufenen und Zeitpunkt)

- Über das Überwachungsprogramm PRISM uneingeschränkten Zugriff auf die gespeicherten Nutzerdaten von großen Internetfirmen wir Yahoo, Google, Facebook, AOL, Apple und Microsoft

Der britische Geheimdienst “Government Communications Headquarters” hat mit dem Spionageprogramm TEMPORA rund 200 von 1.600 Glasfaserleitungen angezapft (diese Leitungen verbinden die Internetknotenpunkte zwischen Übersee und Europa) und alle Verbindungsdaten bzw. Inhalte kopiert. Die Verbindungsdaten blieben angeblich 30 Tage lang, die Inhalte von E-Mails, Nachrichten und Gesprächen rund 3 Tage gespeichert. Außerdem teilt der Geheimdienst die Daten mit der NSA.

Laut Snowdens Ausführungen ist Deutschland das weltweit am stärksten überwachte Land. So sollen Metadaten (WER hat WEM WANN etwas geschickt) von Milliarden E-Mails überwacht werden, genauso wie monatlich rund 500 Millionen Kommunikationsverbindungen.

Quelle: MDR

Von welcher Entwicklung aber spreche ich hier?

Ich spreche davon, dass unser aller Kommunikation im Internet abgefangen, mitgelesen, manipuliert bzw. im schlimmsten Falle sogar gegen uns verwendet werden kann (und momentan auch wird). Die technischen Vorraussetzungen hierfür werden Tag für Tag verbessert, um noch größere Datenmengen in noch kürzerer Zeit speichern bzw. verarbeiten zu können.

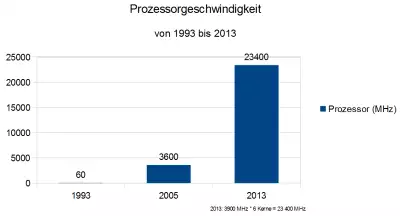

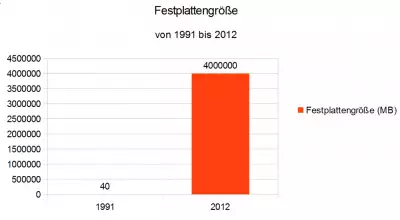

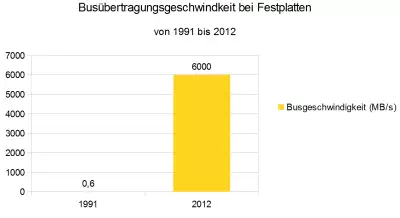

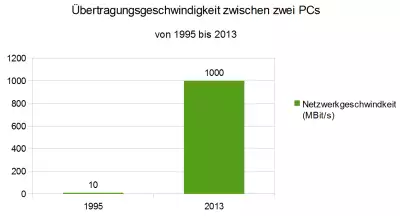

Ich möchte das hier anhand von vier kleinen Vergleichen verdeutlichen:

Quellen:

http://www.tomshardware.de/benchmark-marathon-82-cpus-von-amd-und-intel,testberichte-1289-3.html

http://www.tomshardware.de/festplatten-Entwicklung-kapazitat-leistung-Geschwindigkeit,testberichte-241159-2.html

http://www.prozessorrangliste.com

Ich denke diese Grafiken sprechen eine deutliche Sprache, wie schnell sich die Technik weiterentwickelt. Wir Menschen unterliegen auch einer Weiterentwicklung durch die Evolution - mit dem gravierenden Unterschied, dass es bei uns eine markante Veränderung mehrere Jahrhunderte dauern kann, hier sind es gerade mal rund 15 bis 20 Jahre. Auch hat sich der Preis für diese technischen Wunderwerke weiterentwickelt - allerdings nach unten, so dass Speicherplatz und Rechenleistung heute einen Bruchteil von dem kosten, was sie vor rund 20 bis 30 Jahren gekostet haben.

Was nun hat das aber mit der Spähaffäre zu tun?

Die Spähaffäre hat nur funktionieren können, weil sich die Menschen über Dinge, die sie nicht sehen naturgemäß keine Gedanken machen. Datenschutz und Datensicherheit bassieren massiv auf Vertrauen und sind nicht so einfach prüfbar.

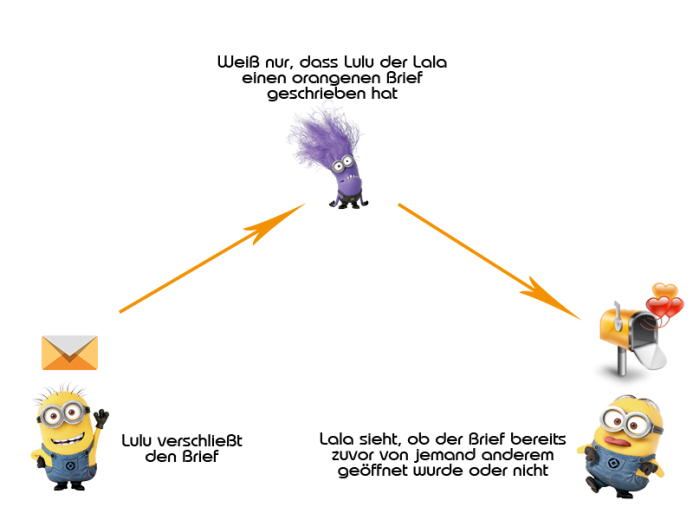

Schickt Lulu seiner Freundin Lala einen Liebesbrief, so verpackt er ihn in einen geschlossenen orangenen Briefumschlag und verschließt ihn sorgfältig. Der Briefträger, welcher seinen Brief zustellt, hat so keine Möglichkeit, seine schmalzigen Worte im Inneren des Briefes zu lesen, ohne dass die Empfängerin dies bemerken würde. Denn in diesem Fall läge in Ihrem Briefkasten ja ein bereits geöffneter Brief und sie wüsste sofort, dass sie und er nicht die einzigen sind, die Kenntnis vom Inhalt des Briefes haben.

Bei einer E-Mail verhält sich das vollkommen anders. Hier lässt sich das, was wir vom Brief her kennen nur ganz rudimentär bis garnicht anwenden.

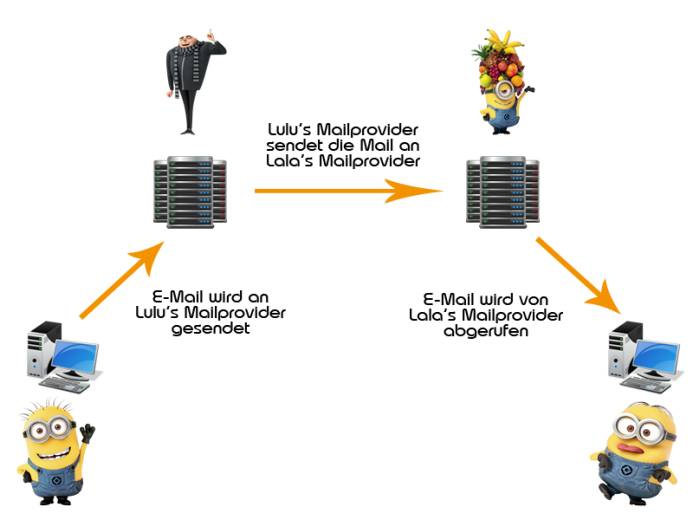

Lulu macht sein Mailprogramm auf und verfasst eine E-Mail an Lala. Mit dem Klick auf “Absenden” baut sein PC zum Mailserver seines Providers eine Verbindung auf und überträgt an diesen die Nachricht. Der Mailserver wiederrum baut dann eine Verbindung zum Mailserver des Empfängers auf (wir nehmen an, Lulu und Lala sind nicht beim gleichen E-Mailprovider) und schickt auch diesem wieder die Nachricht weiter. Kommt nun Lala an den PC und klickt in Ihrem Mailprogramm auf “Abrufen”, so baut ihr PC wieder eine Verbindung zum Mailserver Ihres Providers auf, lädt die Nachricht auf ihren PC herunter und zeigt sie an.

Soweit schaut die Sache ja noch nicht komplizierter aus als zuvor.

In der nächsten Grafik zeige ich, wer hier nun alles auf die Daten Zugriff hat, wenn sie nicht verschlüsselt werden (symbolisch dargestellt durch ein Auge).

Das sind im Vergleich zum Brief bereits 5 weitere Personen (+ X), die Kenntnis vom Inhalt meiner Nachricht erhalten können, OHNE dass irgendeiner von den beiden etwas davon mitbekommt!

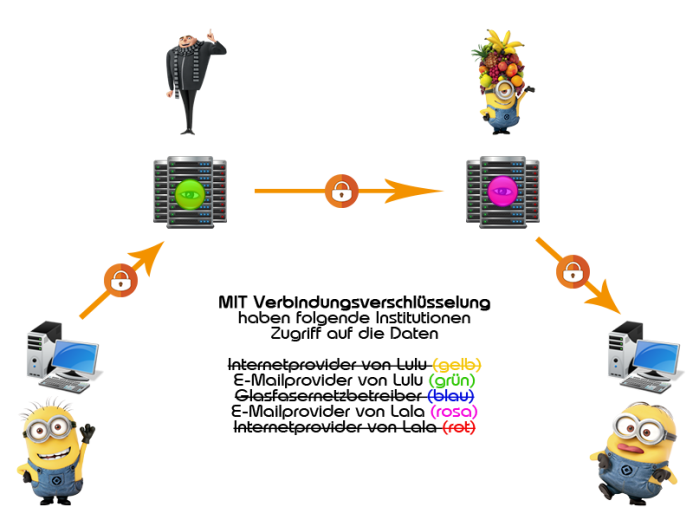

Glücklicherweise setzen - gerade nach der NSA-Spähaffäre - inzwischen so gut wie alle deutschen E-Mailprovider verschlüsselte Verbindungen ein, welche die Zahl der potentiellen Mitleser schon um einiges reduziert.

Dieses Szenario erreichen wir, wenn wir in unserem E-Mailprogramm die SSL-Verschlüsselung aktivieren. Jeder halbwegs vernünftige Provider sollte eigentlich nur noch diese Möglichkeit für seine Kunden anbieten, da alles andere KEINE Sicherheit bietet. Bitte informiere dich im Internet über die notwendigen Einstellungen, die du hierfür treffen musst oder kontaktiere mich und ich werde dir gerne dabei behilflich sein herauszufinden, ob du E-Mails verschlüsselt versenden und empfangen kannst.

Durch SSL-Verbindungsverschlüsselung zu den E-Mailprovidern und unter den E-Mailprovidern selbst haben wir nun schon 3 von 5 potentiellen Mithörern das Leben massiv erschwert.

Bleiben trotzdem noch die zwei Mailprovider, auf deren Servern unsere Nachricht in unverschlüsselter Form als Text abgelegt ist. Um auch diese zwei potentiellen Mithörer auszuschalten, benötigen wir nun allerdings Zertifikate.

“Ein digitales Zertifikat ist ein digitaler Datensatz, der bestimmte Eigenschaften von Personen oder Objekten bestätigt und dessen Authentizität und Integrität durch kryptografische Verfahren geprüft werden kann.” (Quelle: Wikipedia) Ein Zertifikat bestätigt also die Identität einer Person und ermöglicht es, Daten digital zu signieren (vergleichbar mit einer Unterschrift) oder eben auch zu verschlüsseln. Das funktioniert in der Regel mit dem Public-Key-Verschlüsselungsverfahren.

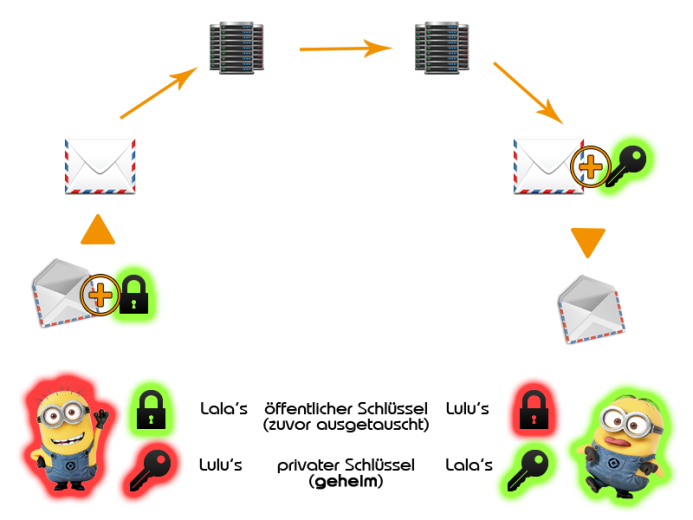

Dabei generieren sich Lulu und Lala jeweils ein eigenes Zertifikat und bekommen dabei einen öffentlichen Schlüssel (public key) und einen privaten Schlüssel (private Key). Der öffentliche Schlüssel fungiert eher wie ein Vorhängeschloss, den die beiden sich im Vorneherein zukommen lassen müssen, der private Schlüssel bleibt jeweils im Besitz des Eigentümers und sollte von diesem auch geheim gehalten werden, denn mit ihm lassen sich die Nachrichten, welche mit dem öffentlichen Schlüssel verschlüsselt wurden, jederzeit entschlüsseln.

Hierfür gibt es durchaus gute Anleitungen im Internet, welche ich hier gerne erwähnen möchte:

- Spiegel Online - So verschlüsseln Sie Ihre E-Mails

- ZEIT Online - OpenPGP – E-Mails verschlüsseln, damit sie keine Postkarten mehr sind

- OpenPGP Schulungen - Crypto für alle

- Alle NSA-Spähprogramme in einer Übersichtsgrafik (Quelle: propublica.org)

- Ein paar Tipps, wie man XKeyScore (Spionagesoftware der NSA) irreführt (Quelle: erratasec.org)

So, hier mache ich jetzt vorerst mal einen Cut - werde diesen Beitrag in naher Zukunft noch weiter ausbauen.

Bis dahin empfehlt diesen Blog gerne weiter oder meldet euch bei mir, wenn ihr Anregungen habt.

Christian